Category: Reversing

CSAW Reversing 2013 1

Points:100 Description:

Solves:

首先直接開啟程式後顯示如下亂碼:

接著透過IDA pro開啟檔案檢查程式運作流程,如下圖:

可得知程式會判斷目前是否在debugg模式中執行,因此,直接透過IDA pro的Local Win32 debugger模式再去執行一次題目,即可得flag:

練習來源:

參考資料:

调试与反调试(一)——IsDebuggerPresentCategory: Crypto

CSAWpad

Points:100 Description:

Solves:

密碼學的題目解起來我跟腦殘一樣...writeup翻了好幾篇還是看不懂,跳過。

練習來源:

CSAW 2013 Crypto 100CSAW CTF Quals: Cryptography 100 Csawpad

[CSAW CTF 2013] CSAWpad (Crypto100)

onlythisprogram

Points:300 Description:

Solves:

同上

練習來源:

CSAW CTF Quals: Cryptography 300 OnlythisprogramCSAW CTF Quals: Cryptography 300 Onlythisprogram

[CSAW CTF 2013] onlythisprogram (Crypto300)

Category: Misc

Networking 1Points: 50 Description:

networking.pcap

Solves:

檔案抓回來後直接strings即得flag。另外看別人的writeup有這種用法「strings -a xxx | sort | uniq」,感覺還不錯。

練習來源:

自解

Networking 2

Points: 50 Description:

networking.pcap

networking.pcap.process

Solves:

一樣檔案抓回來都strings,第一個的結果和上面內容一模一樣,所以那個flag一定不是答案;第二個.process檔案一樣strings,即得flag。

練習來源:

自解

deeeeeeaaaaaadbeeeeeeeeeef

Points:200 Description:

IMG_0707.png

Solves:

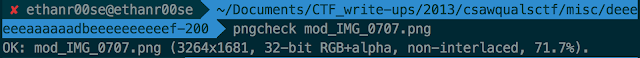

首先file這張圖片,確認是png圖檔,接著再利用pngcheck去分析會發現CRC error:

接著開iHex把「C1D0B3E4」這段修改成「FCC410A8」:

改完後再pngcheck那張新的圖片,可得知圖片的相關資訊:

這邊看到圖片像素是3264x1681,再看上一張用iHex開啟的結果,header資訊是顯示圖片以iphone5去拍攝,而iphone5拍出來最大像素是3264x2448,顯然我們必須把像素的高度調整成正確的數值。

同樣開啟iHex,找出16進制中代表十進制的寬3264為「00000CC0」跟代表高1681為「00000691」的部分。這邊我們只要把高還原成2448即可,就把「00000691」改成「00000990」:

改好後會發現打不開圖片,繼續用pngcheck檢查一下:

最後iHex修改CRC error的部分,改好後即可還原原始圖片:

練習來源:

csaw-quals-2013/misc/deeeeeeaaaaaadbeeeeeeeeeef-200/

CSAW CTF 2013 | Misc 200 : Deadbeef [Write Up]

參考資料:

5.2.3 分析PNG圖像文件結構(2)

Black & White

Points:100 Description:

chal.png

Solves:

練習來源:

自解

如欲閱讀更多CTF Writeups,請見 CTF Write-ups練習

沒有留言:

張貼留言